「日本は安全」という思い込みが、最大の脆弱性だった

2025年を振り返ると、日本のサイバーセキュリティーを巡る状況は、はっきり言って楽観できる段階を完全に過ぎたと言えます。

それでもなお、多くの現場では「うちは狙われない」「大企業じゃないから大丈夫」「今まで問題なかった」という言葉が、日常的に使われ続けています。

これは技術力の問題ではありません。

リテラシーの問題です。

実際、日本は世界的に見ても「ITインフラは高度だが、運用と意識が追いついていない国」として、攻撃者から非常に都合の良い存在になっています。2025年は、その弱点が集中的に突かれた一年でした。

このコンテンツでは、

- 2025年に日本で何が起き、何が露呈したのか

- なぜ同じ被害が繰り返されるのか

- 2026年に向けて、本当に注意すべきポイントは何か

を、専門用語に逃げず、「経営者・担当者・一般利用者が自分事として理解できる」視点で整理していきます。

2025年、日本で顕在化した「5つの致命的な甘さ」

フィッシングは「巧妙化」ではなく「日常業務化」した

2025年、フィッシング被害はもはや「騙された」というレベルではなく、

「普通に業務をしていたら踏んでいた」

という段階に入りました。

特に目立ったのが以下のパターンです。

- 実在企業名+実在部署名+実在担当者名を組み合わせたメール

- Teams / Slack / Google Drive など、業務ツールを装った通知

- 「至急」「本日中」「未対応」の心理圧迫ワード

これらは、従来の「怪しい日本語」「明らかなURL」ではありません。

正規の業務フローと区別がつかないのです。

多くの日本企業では、

「怪しいメールに注意しましょう」という啓発で止まっていますが、

2025年時点ではそれはすでに機能しません。

ランサムウェアは「大企業向け」ではなくなった

2025年に多発したのは、中小企業・医療機関・学校・地方自治体への攻撃でした。

理由は明確です。

- セキュリティー専任者がいない

- バックアップが「あるつもり」で動いていない

- 古いVPN・NAS・RDPが放置されている

攻撃者にとっては、

「守りが弱く、支払い能力はある」

という、最もコスパの良い標的です。

ここで重要なのは、

被害が公表されないケースが非常に多いという点です。

表に出ていないだけで、2025年は「実質的な被害数」は統計の数倍に達していると見られています。

クラウド=安全、という誤解

AWS、Azure、Google Cloud を使っているから安全。

これは2025年でも、日本で最も根強い誤解の一つです。

実際に問題になったのは、

- ストレージの公開設定ミス

- APIキーのGitHub流出

- IAM権限の過剰付与

つまり、クラウドそのものではなく、設定と運用の問題です。

クラウドは「魔法の箱」ではありません。

責任共有モデルを理解していない限り、オンプレより危険になるケースすらあります。

「パスワード文化」から脱却できなかった日本

2025年になっても、

- 同じパスワードの使い回し

- 社内共有パスワード

- Excelで管理されたID一覧

が、普通に存在しています。

一方、攻撃側はすでに

パスワードを突破する前提で設計しています。

つまり、

「パスワードが漏れること」を前提に守れない組織は、

時間の問題で侵入されるということです。

インシデント対応は「技術」より「文化」で差が出た

2025年に被害を最小限で抑えられた組織には、共通点がありました。

- 隠さず、すぐに共有する

- 現場判断で遮断できる権限がある

- 失敗を責めない文化がある

逆に被害を拡大させた組織は、

- 上司の承認待ち

- 報告をためらう空気

- 「誰の責任か」を探し始める

セキュリティーは文化の鏡であることが、2025年ほど明確になった年はありません。

なぜ日本は「学んだはずなのに」繰り返すのか

形式主義の罠

日本では、

- 年1回のeラーニング

- チェックリストの確認

- 形だけの監査対応

が「やったこと」になりがちです。

しかし攻撃者は、

人が慣れた瞬間を狙います。

形式は整っていても、

「考える力」が育っていなければ、意味はありません。

「専門家に任せればいい」という思考停止

セキュリティーは専門領域です。

しかし、丸投げしてよい領域ではありません。

2025年に起きた多くの事故は、

- 設計時の意思決定

- 運用ルールの妥協

- 業務優先の例外対応

といった、非技術的な判断が引き金になっています。

被害を語らない文化

日本では、被害を公表すると、

- 評判が落ちる

- 責任を問われる

- 顧客が離れる

という恐怖が先に立ちます。

結果として、

社会全体で学習が進まない。

この構造自体が、

日本全体のセキュリティーレベルを下げています。

2026年に「特に注意すべき」現実的な脅威

AIを使った“個別最適化詐欺”

2026年に向けて最大の変化は、

攻撃が完全にパーソナライズされることです。

- 過去のメール履歴

- SNSの投稿

- 会社のWebサイト

これらをAIが分析し、

「その人が信じやすい文面」を自動生成します。

もはや「怪しいかどうか」では判断できません。

音声・動画を使ったなりすまし

すでに海外では、

- 社長の声で送金指示

- 上司の顔でビデオ会議参加

といった被害が現実化しています。

日本は「声」と「立場」を信じる文化が強いため、

特に相性が悪い。

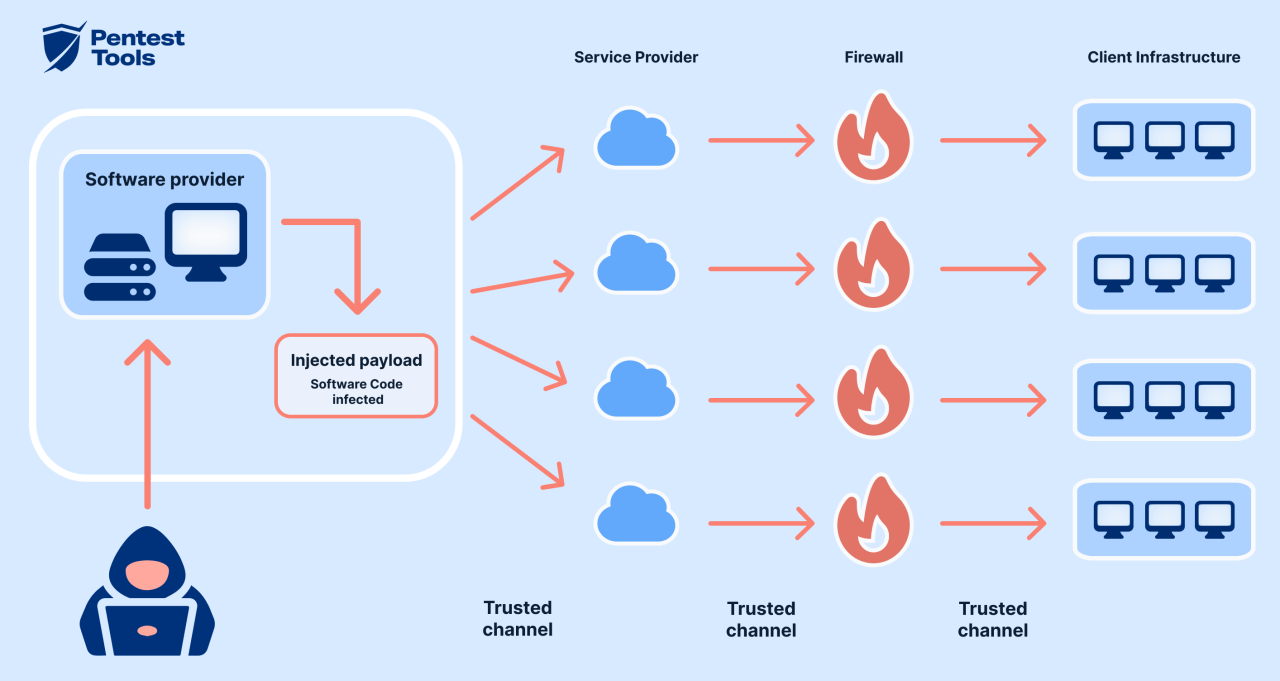

サプライチェーンの弱点を突く攻撃

自社が強固でも、

- 委託先

- 開発ベンダー

- SaaS事業者

のどこかが破られれば、影響を受けます。

2026年は、

「自分の会社だけ守る」という発想が通用しません。

セキュリティー事故=経営リスクの時代

2025年以降、

インシデントは「技術トラブル」ではなく、

株価・採用・取引に直結する経営問題になりました。

対応を誤れば、

- 顧客離れ

- 取引停止

- 人材流出

が一気に起こります。

今すぐ見直すべき「考え方」の優先順位

ここで重要なのは、

高価なツールを入れることではありません。

優先すべきは、以下の順番です。

- 「漏れる前提」で考える

- 人に依存しない仕組みを作る

- 迷ったら止められる権限を与える

- 失敗を共有できる空気を作る

これができない限り、

どんな最新技術も「飾り」に終わります。

セキュリティーは「怖がるもの」ではない

セキュリティーという言葉は、

不安や恐怖を煽りがちです。

しかし本質は違います。

「普通に仕事を続けるための基盤」

それがセキュリティーです。

2025年、日本は多くの失敗を経験しました。

それは同時に、学べる材料が大量に揃ったということでもあります。

2026年、

「何も起きなかった会社」と「立ち直れなかった会社」の差は、

今このタイミングで、どれだけ現実を直視できたかで決まります。

安全神話を捨て、

「備えるのが当たり前」の社会へ。

それが、日本が次に進むために、

どうしても必要な一歩です。

コメント